Cloud Security Enforcer, la propuesta de IBM para el BYOA

Cloud Security Enforcer permite a las empresas conocer qué aplicaciones de terceros utilizan sus empleados, para así ver que no se realicen actividades de riesgo.

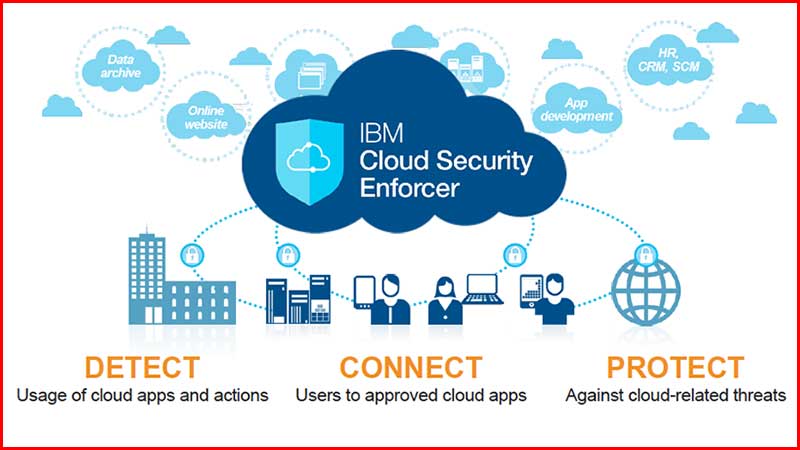

IBM y su nueva herramienta Cloud Security Enforcer busca ayudar a las empresas con el uso del BYOD y de sus aplicaciones en la nube (BYOA) en el lugar de trabajo de una forma que sea segura. Para ello, esta solución ofrece a las empresas visibilidad sobre todas las aplicaciones de la nube de terceros utilizadas por sus empleados y permite a las empresas controlar qué datos corporativos pueden y no pueden ser compartidos con las aplicaciones.

Cloud Security Enforcer ayuda a las empresas a hacer frente a una exposición de seguridad significativa, ya que en la actualidad las compañías sólo tienen visibilidad de una fracción de las aplicaciones de la nube que utilizan sus trabajadores.

Cloud Security Enforcer ayuda a las empresas a hacer frente a una exposición de seguridad significativa, ya que en la actualidad las compañías sólo tienen visibilidad de una fracción de las aplicaciones de la nube que utilizan sus trabajadores.

De hecho, una nueva investigación de IBM encontró que un tercio de los empleados de compañías de la lista Fortune 1000 están compartiendo y cargando datos corporativos en aplicaciones de la nube de terceros. Los empleados participan cada vez más en las prácticas de riesgo en estas herramientas, como firmando en nuevas aplicaicones con sus direcciones de correo electrónico personales, usando contraseñas débiles o reutilizando las credenciales de acceso propias de sus redes corporativas.

El estudio de IBM concluye que uno de cada tres empleados sube y comparte datos corporativos para aplicaciones de la nube de terceros, a menudo sin el conocimiento de su empleador. Las empresas, al no tener una visibilidad de estas aplicaciones, no tienen conocimiento de las actividades de riesgo que se realizan por parte de los trabajadores sin ser ni siquiera conscientes.

El estudio de IBM también mostró que uno de cada cuatro empleados vincula aplicaciones de la nube y aplicaciones de servicios a dispositivos de su empresa, entrando en ellas cada vez que inicia sesión, lo que deja unas lagunas que los hackers pueden aprovechar para acceder a las redes de la empresa.