Check Point lanza una herramienta para ver las ciberamenazas en tiempo real

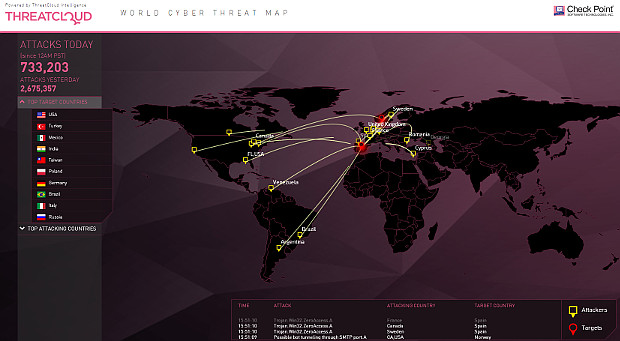

El nuevo Mapa Mundial de Ciberamenazas de Check Point es capaz de mostrar en tiempo real cómo y dónde están teniendo lugar los ciberataques a nivel mundial.

Durante el Check Point Experience (CPX), el evento anual de la compañía que se está celebrando en Ámsterdam, se ha presentado Mapa Mundial de Ciberamenazas, una herramienta que basado en la solución ThreatCloud recoge los datos de una red mundial de sensores dedicados para visualizar cómo y dónde están teniendo lugar los ciberataques a nivel mundial, y en tiempo real.

La base de datos de Threatcloud –presentado hace tres años, cuenta con más de 250 millones de direcciones analizadas para el descubrimiento de bots, más de once millones de firmas de malware y más de 5,5 millones de sitios web infectados, permitiendo la identificación de millones de tipos de malware a diario.

Entre las estadísticas clave incluidas a diario en el Mapa ThreatCloud se hallan:

- Los 10 principales países de origen de los ciberataques

- Los 10 principales países de destino de los ciberataques

- Tipologías de ataque (Comunicación de bots, acceso a fuentes maliciosas, transferencia de archivos maliciosos, spam)

- Total de ataques diarios

- Datos específicos de cada país donde se muestran los promedios de infección y tipos de ciberataques más comunes por semanas y meses.

“Queríamos desarrollar una herramienta para ayudar a las empresas a entender el ritmo vertiginoso en el que se mueve el panorama actual de amenazas, con el fin de que puedan tomar medidas para fortalecer sus implementaciones de seguridad y defenderse mejor frente a los ataques”, ha dicho Marie Hattar, directora de Marketing de Check Point.

Hattar también explica que los clientes pueden utilizar ThreatCloud y las soluciones Next Generation Threat Prevention “para obtener la última información en tiempo real, mejorando la calidad y rapidez de sus respuestas ante las nuevas amenazas de seguridad”.